해킹 기술이 갈수록 고도화되면서 전화나 광고로 개인정보를 탈취하려는 시도가 잇따르고 있다. 전문가들은 해킹 피해를 막기 위해서는 다중 인증 강화·연결 애플리케이션(앱) 접근 통제 등 방어 전략이 필요하다고 강조했다.

7일 구글 위협인텔리전스 그룹(GTIC)에 따르면 최근 해킹 단체 ‘UNC6040’은 금전적 목적으로 세일즈포스 시스템 환경을 노린 것으로 확인됐다. 이들은 IT 직원을 사칭해 사용자에게 전화를 건 뒤 데이터 접근 권한을 탈취했다. 이 과정에서 해커는 피해자가 설정 페이지에 접속해 악성 앱을 승인하도록 유도했다. 이를 통해 세일즈포스 시스템과 연동된 앱이 해커에게 직접 연결돼 고객 개인정보가 유출된 것으로 파악된다. UNC6040은 세일즈포스 뿐만 아니라 마이크로소프트(MS) 등 다른 클라우드 시스템도 공격했다.

해커는 개인정보를 탈취한 것 뿐만 아니라 시스템 침투 후 수개월이 지난 뒤 금전적 갈취도 시도했다. 이 과정에서 유명 해킹 그룹 ‘샤이니헌터스’를 사칭해 피해자에게 심리적 압박을 가하기도 했다. GTIC는 “이번 공격은 보이스 피싱이 여전히 유효한 위협 수단임을 입증한다”며 “기업 보안 체계가 사회공학에 취약하다는 점을 드러낸다”고 강조했다.

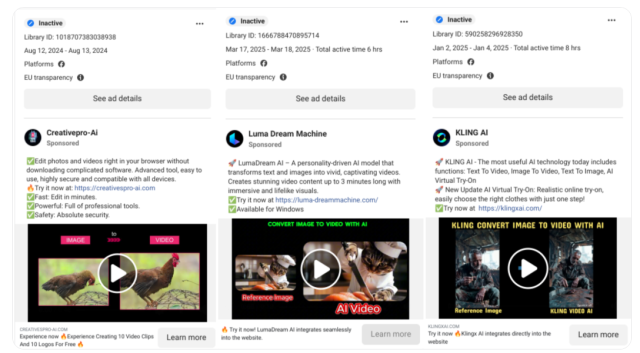

아울러 광고를 활용한 해킹 사례도 발견되고 있다. 구글 클라우드의 사이버보안 부문 맨디언트는 최근 △루마 AI △캔바 드림랩 △클링 AI 등 인기 있는 AI 비디오 생성 도구를 사칭한 가짜 웹사이트를 통해 악성 코드를 유포한 배후로 'UNC6032'를 지목했다. UNC6032는 베트남과 연계된 그룹으로 추정된다.

맨디언트에 따르면 UNC6032는 페이스북·링크드인과 같은 사회관계망서비스(SNS)에 수천 개의 악성 광고를 게재해 이용자들을 가짜 AI 도구 사이트로 유도했다. 이후 이용자가 AI 비디오 생성 기능을 이용하려 하면 실제 콘텐츠 대신 악성코드가 포함된 파일이 다운로드됐다. 해당 파일은 △이용자의 로그인 정보 △인터넷 쿠키 △신용카드 데이터 △페이스북 정보 등을 텔레그램 응용 프로그램 인터페이스(API)를 통해 탈취하도록 설계됐다. 맨디언트는 이들 광고가 총 230만 명 이상의 유럽연합(EU) 이용자에게 노출됐다고 분석했다.

해킹 사례가 나날이 고도화되고 있는 가운데 전문가들은 다중 인증 강화·연결 애플리케이션(앱) 접근 통제 등 방어 전략을 소홀히 하지 말 것을 당부했다. GTIC는 API 접근 권한이나 연결 앱 관리 등과 같은 고위험 권한은 필수 관리자에게만 부여하고, 비인가 앱 차단을 위한 화이트리스트 제도 도입을 권장했다. 이어 자칫 무해한 프로그램으로 보이더라도 정품 여부를 반드시 확인하고 다운로드하라는 조언도 잇따랐다. 야쉬 굽타 맨디언트 위협방어팀 시니어 매니저는 “위협 행위자들이 AI 도구의 인기에 악성 광고를 결합해 무기로 삼았다”며 “겉보기에 무해해 보이더라도 광고를 통해 연결되는 웹사이트에 접속할 때는 각별한 주의가 필요하다”고 말했다.

< 저작권자 ⓒ 서울경제, 무단 전재 및 재배포 금지 >

hoje@sedaily.com

hoje@sedaily.com