KT(030200) 무단 소액결제 사건과 관련해 공격자가 초소형 기지국 장비의 일종인 펨토셀을 입수해 문자를 탈취하는 방식으로 피해자에 접근했을 것이란 분석이 제기됐다.

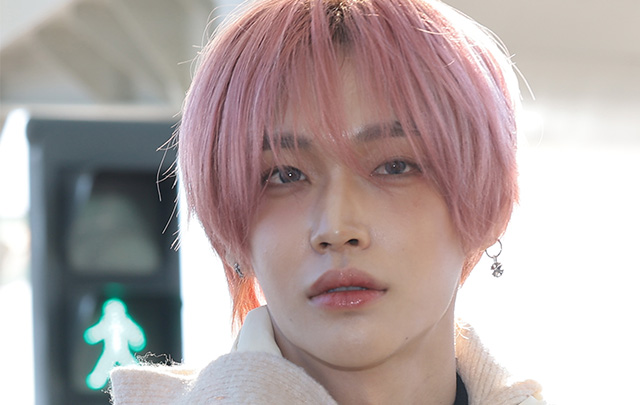

김용대 한국과학기술원(KAIST) 전기전자공학부 교수는 10일 자신의 소셜네트워크서비스(SNS) 계정을 통해 이 같은 내용을 골자로 하는 KT 사건 공격자의 공격 절차 시나리오를 게재했다. 김 교수는 2022년부터 현재까지 KAIST 과학치안연구센터장을 맡고 있는 국내 대표 보안 전문가다.

김 교수에 따르면 공격자는 이동형 펨토셀을 구축한 것으로 추정된다. 펨토셀이란 반경 10m 통신을 제공하는 가정이나 소규모 사무실용 초소형, 저전력 이동통신 기지국으로 데이터 통신량 분산이나 음영지역 해소 목적으로 사용되며 '펨토 AP'(Access Point)로도 불린다. KT는 2013년 세계 최초로 광대역 LTE 홈 펨토셀을 개발했다며 상용화에 나선 적이 있다.

김 교수는 “공격자는 KT 펨토셀을 입수해 루팅 후 관리자 권한을 획득하고 소형 PC와 휴대용 LTE 에그로 데이터 연결을 만들고 이더넷 포트로 펨토셀과 연결하면 휴대형 이동식 펨토셀이 완성된다”면서 “펨토셀에 백도어(악성코드)를 설치해 원격 접근을 가능하게 하고 특정 패킷을 필터링 저장하도록 설정하면 이 장치는 단순 중계기가 아니라 문자 감청 장치로 변한다”고 설명했다.

이후 공격자가 장비를 작동시켜 주변 단말기에 대한 소액결제를 시도했을 것이라는 게 그의 분석이다. 김 교수는 “소액결제를 시도하는 순간 OTP가 담긴 SMS가 펨토셀에 도착한다”면서 “해킹된 펨토셀은 이 평문을 즉시 추출하여 공격자에게 전달한다. 공격자는 동시에 온라인 상점에서 피해자 명의로 결제를 시도하고, 탈취한 OTP를 입력해 인증을 선점한다”고 올렸다. 피해자는 OTP 문자를 정상 수신하지만 이미 공격자가 사용한 뒤라 뒤늦게 결제 내역을 보고 피해 사실을 알게 되는 방식이라는 얘기다.

김 교수는 “사용자가 직접 막을 수 있는 방법은 사실상 없다”고 우려했다. 그러면서 “통신사 차원의 구조적 대책이 필요하다”며 “근본 대책이 마련되기 전까지는 KT가 소액결제를 전면 차단하는 것이 임시 방어책이 될 수 있다”고 했다.

< 저작권자 ⓒ 서울경제, 무단 전재 및 재배포 금지 >

coldmetal@sedaily.com

coldmetal@sedaily.com