북한 해킹조직이 국내 금융 정보 보안업체 PC를 해킹해 전자인증서를 빼내고, 악성 프로그램을 만들어 유포한 사실이 밝혀졌다.

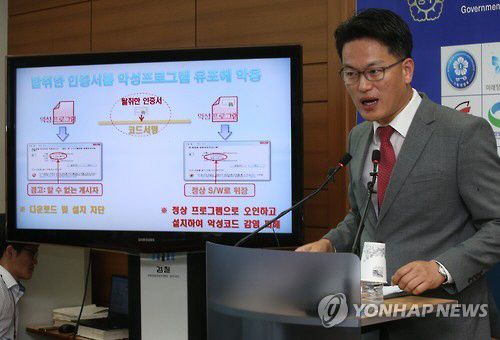

개인정보범죄 정부합동수사단(단장 손영배 부장검사)은 북 해킹조직이 국내 금융정보 보안업체 I사의 전자인증서를 빼내 ‘코드서명’을 위조한 뒤 악성 프로그램을 만들어 유포한 것으로 확인됐다고 31일 밝혔다. 코드서명은 컴퓨터에 프로그램을 설치하기 전 해당 프로그램의 신뢰성을 확인하는 수단이다. 정당한 제작자가 만들었고 위조 혹은 변조되지 않았음을 증명하는 ‘디지털 도장’ 역할을 하는 것이다.

지난 2월 한 백신업체가 I사 코드서명이 탑재된 악성 프로그램을 발견해 이를 계기로 합수단은 수사를 진행했다. 관련 자료를 정밀 분석하고 관계자를 조사해 유포 경로를 확인했다. 자료는 I사 서버와 PC 70여대, 악성 프로그램 유포 경로가 된 서버, 악성 프로그램이 설치된 PC를 제어하고 명령을 내리는 서버, 이메일 등 총 12TB에 달했다.

수사 결과 북한 해킹 조직은 지난해 11월 금융보안 전문업체인 I사의 전산 서버를 해킹해 내부자료를 빼돌리는 악성 프로그램을 설치한 사실이 드러났다. I사의 정상적인 프로그램인 것처럼 가장한 악성 프로그램은 한 학술단체의 홈페이지 운영 서버에 설치됐고, 자료 검색 등을 위해 이 서버에 접속한 국세청, 국토교통부, 서울시청, 경기도청 등 10개 기관 PC 19대에 유포됐다.

합수단은 I사 서버가 악성 프로그램에 최초 감염된 지난해 11월 말부터 올해 1월 말 사이 북한 소재 고정 IP가 해당 서버에 26회 접속한 점 등을 바탕으로 북한 해킹조직 소행이라고 결론지었다. 악성 프로그램을 탑재한 ‘남북통일에 대함’이라는 제목의 이메일이 I사 직원 사내 이메일로 발송된 점, 유포된 악성 프로그램 명령·제어 서버 도메인(dprk.hdskip.com)이 북한과 관련된 점도 이 같은 결론에 힘을 실었다.

합수단 관계자는 “대형은행 등에 보안솔루션을 제공하는 I사의 정상 프로그램인 것처럼 가장해 유포함으로써 국내 주요 전산망에 침입하고 사회 혼란을 야기하려는 사이버테러”로 추정했다. 합수단은 국정원, 한국인터넷진흥원, 금융보안원 등 유관 기관과 협의해 전자인증서를 무효화하고, 악성프로그램에 감염된 PC를 전수조사해 삭제하는 등 대응했다. 공공기관 내부정보 유출 등 추가 피해는 발생하지 않은 것으로 확인됐다.

사이버 범죄에 대응하고자 대검찰청과 금융보안원은 이날 ‘사이버범죄 수사 및 금융권 침해사고 대응 역량 강화’를 위한 업무협약(MOU)을 체결한다. 양측은 분기별 정기 업무 협의회를 열고, 금융권 사이버 범죄에 공동 대응할 계획이다.

/김진희인턴기자 jh6945@sedaily.com

< 저작권자 ⓒ 서울경제, 무단 전재 및 재배포 금지 >