북한이 국내 대기업 계열사의 전산망을 해킹해 무인정찰기 설계도면 등 중요 문서 4만여건을 빼간 것으로 드러났다. 북한은 최근 서울의 한 대형 병원을 공격할 때와 동일한 수법을 사용했음에도 해당 기업들이 전산망 관리에 소홀히 해 문서를 탈취당한 것으로 밝혀졌다.

경찰청 사이버안전국은 북한이 지난 2014년 7월부터 대한항공 등 한진그룹 계열사 10곳과 SK네트웍스서비스 등 SK그룹 계열사 17곳의 전산망을 통제하고 문서 4만여건을 탈취한 사실을 확인했다고 13일 밝혔다. 경찰은 북한의 4차 핵실험 이후 사이버공격 동향이 감지돼 관련 첩보를 수집하던 중 이 같은 사실을 파악했다고 설명했다.

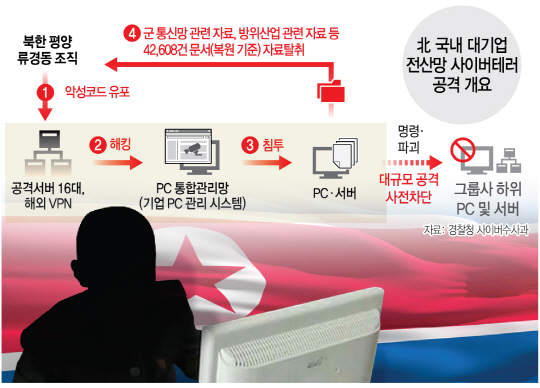

경찰에 따르면 북한은 우선 보안업체 M사의 개인용 컴퓨터(PC) 관리 시스템에 접근해 악성코드 ‘유령 쥐(Ghost RAT·Remote Access Trojan)’ 등 33종을 뿌렸다. 이 관리 시스템은 관리자가 원격으로 다수의 PC를 관리할 수 있도록 설계돼 있으며 많은 PC를 관리해야 하는 기업·기관 등이 주로 사용한다. SK네트웍스서비스를 비롯한 SK그룹 계열사, 대한항공 등 한진그룹 계열사, KT, 주요 정부부처 등이 해당 관리망을 쓰고 있었다. 이 같은 사실을 알아낸 북한은 해당 관리망의 보안상 취약점을 찾아내 시스템에 침투하고 PC 13만대에 대한 전산망 통제권을 탈취했다.

이로 인해 한진과 SK에서 보관하던 중요 문서 4만2,608건이 북한으로 넘어갔다. 이 중에는 무인정찰기 및 F-15 전투기의 날개 사진, 설계도면 등 3만여건이 포함됐다. 각종 연구개발(R&D) 관련 자료도 상당수 있었던 것으로 알려졌다. 경찰 관계자는 “탈취된 문서의 경우 전투기 엔진이나 제어기술 등 보안상 위험한 내용은 없는 것으로 파악됐다고 국방부로부터 전달받았다”고 설명했다.

이외에도 전산망이 뚫린 곳은 공공기관 등 160여곳에 이른다. 북한이 통제권을 상실한 이들 PC를 상대로 실제 공격을 했다면 역대 최대 규모의 피해가 발생할 수도 있었던 것이다. 경찰 관계자는 “이번 해킹이 시작된 인터넷 프로토콜(IP) 소재지는 평양 류경동으로 지난 3·20 사이버테러 당시 확인된 IP와 동일한 곳으로 확인됐다”고 설명했다.

현재까지 북한의 사이버공격으로 가장 큰 피해를 본 사례는 일명 ‘3·20 사이버테러’다. 2013년 3월20일 방송사와 금융기관 전산망은 북한의 악성코드 공격을 받아 PC와 서버 등 4만8,284대가 파괴되고 10일간 관련 업무가 마비된 바 있다. 이로 인한 피해액은 약 9,000억원으로 추산된다.

특히 기업들은 이 같은 대규모 피해가 발생할 수도 있었지만 프로그램의 취약점을 제대로 인지하지도 못했던 것으로 드러났다. 또 북한이 이번 해킹에 사용한 수법은 서울의 한 대형 병원을 공격한 수법과 동일한 방법으로 지난해 8월 경찰을 통해 드러난 바 있어 사태의 심각성을 더한다. 경찰 관계자는 “정보통신기술은 세계 최고 수준이지만 보안에 대해선 지불비용이 낮다”며 “북한의 사이버공격이 주요 기업까지 확대되고 있는 만큼 이에 대한 조기 차단활동에 주력할 계획”이라고 말했다. /이완기기자 kingear@sedaily.com

< 저작권자 ⓒ 서울경제, 무단 전재 및 재배포 금지 >

kingear@sedaily.com

kingear@sedaily.com